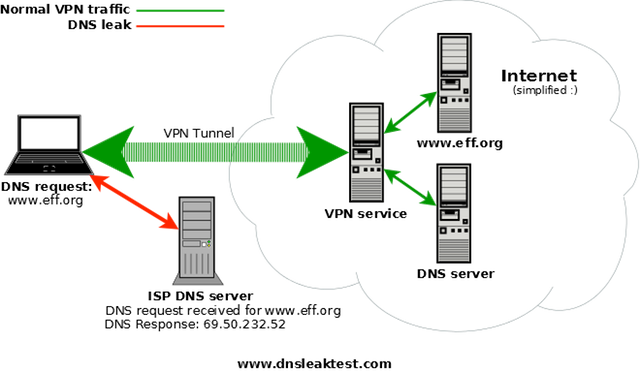

Mientras usa su propia VPN, puede aumentar su seguridad, colocar el servidor DNS en el lado de la red del servicio VPN y forzar cualquier solicitud de DNS a través de su propio servicio / proxy DNS local.

Sin embargo, el proveedor ISP / DNS del servidor / red donde se aloja el DNS puede registrar, interceptar y modificar sus consultas de DNS.

Configuración de un servidor DNS / caché / servidor proxy que no habla con los servidores de nombre raíz normales, sino que habla a través de TLS con servidores habilitados para dnscrypt usted resuelve de un solo golpe el elemento de privacidad de sus solicitudes de DNS y cualquier posible fuga.

Para mayor seguridad, debe configurar también reglas de firewall adicionales que intercepten las solicitudes de DNS provenientes de sus instalaciones / su cliente DNS que no están usando su dirección IP de DNS y obligar a que las solicitudes de DNS se envíen a su servicio DNS (por ejemplo, , una máquina con la configuración del servidor DNS de Google 8.8.8.8 a mano se verá obligada a hablar con sus servicios DNS en su lugar).

Como medida de seguridad adicional, tenga en cuenta que, por ejemplo, OS / X y iPhone permiten la configuración a través de los perfiles de VPN bajo demanda. En otras palabras, cualquier nueva solicitud de conexión no se cumplirá sin que el VNP se active, negando así cualquier conexión accidental mientras no se establezca la VPN.

Como nota al margen, en casa ejecuto un servidor DNS que sirve a mi equipo y uso con frecuencia mi propia VPN doméstica, las VPN de trabajo que gestiono yo y una VPN comercial. En este caso, no puede haber fugas de DNS en el ISP local cuando hablo con servidores de DNS externos a través de dnscrypt / TLS.

También vale la pena tener en cuenta que, mientras que los servicios como enlace se comprueban en busca de fugas, la "ausencia" de una fuga no responde por su preparar; esas pruebas son mucho más útiles cuando encuentran fugas.

Como último recordatorio, también agregaría que las políticas / reglas de firewall agregadas por un cliente VPN, especialmente las reglas predeterminadas agregadas por el software comercial VPN, pueden cambiar los comportamientos esperados de su infraestructura.