1. Conceptos básicos

Los certificados de clave pública existen con el propósito de vincular una identidad a una clave pública. Dado que cualquiera puede afirmar que es alguien en un certificado, se introdujeron las autoridades de certificación (AC).

Esto verifica la identidad del titular de la clave y lo confirma al firmar el certificado. Este procedimiento puede ser repetido por las CA de nivel superior para responder de nuevo por la identidad de las CA de nivel inferior, creando una llamada cadena de confianza .

Su navegador almacena un conjunto de certificados raíz confiables: los certificados de nivel inferior que están encadenados a uno de estos se confían automáticamente. (Nota: Así es como funciona en X.509, que es el sistema utilizado para la navegación web. Existen otras construcciones similares, por ejemplo, para correo electrónico: ver PGP)

2. El problema con los certificados autofirmados

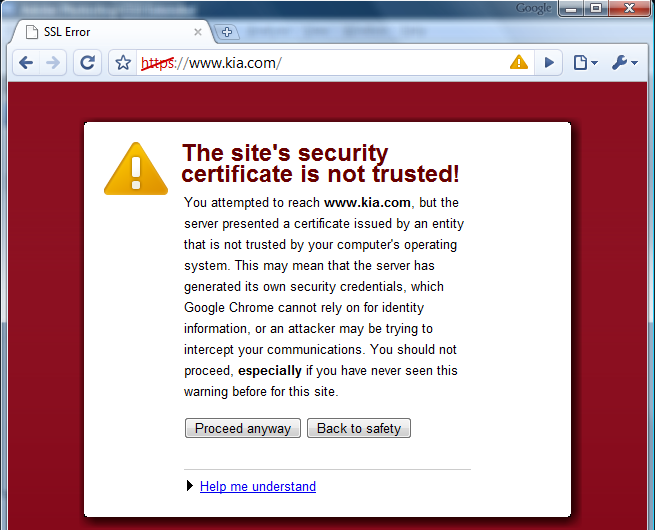

Estas CA no firman certificados de forma gratuita, por lo que algunos administradores de web eligen autofirmar sus certificados.

De este modo, renuncian a la autenticidad de la conexión, pero aún pueden hacer uso del cifrado , lo que da confidencialidad e integridad a los clientes. Esto significa que todavía obtienes algo de seguridad, aunque cualquiera podría falsificar exactamente el mismo certificado y hacerse pasar por el servidor.

Esta es la razón por la que su navegador le recomienda que no use la conexión. (Nota: aún puede obtener autenticidad si instala el certificado como de confianza, una vez que lo obtuvo a través de un canal seguro , es decir, cara a cara en una memoria USB)

3. El problema con los certificados firmados por CA

Ahora, lo que es muy importante: si observamos los certificados "debidamente firmados", ¡la situación actual no ofrece seguridad contra los adversarios de la NSA!

Esto se debe a que existen aproximadamente 1'500 CA raíz de confianza y es fácil configurar una CA raíz propia (aproximadamente $ 100k). Con una gran cantidad de cuerpos con el derecho de identificar a cualquiera en el nivel más alto, es simplemente imposible mantener la confianza.

Para una lectura interesante sobre esto con algunos ejemplos del pasado, vea este documento de 2011 . Sin embargo, Google parece haber encontrado una solución viable: enlace