Aquí está el problema:

¿Puede confiar en los nodos de salida de Tor?

Extracto:

Chloe creó un sitio web falso con un tema de Bitcoin, descargó un Lista completa de nodos de salida y luego iniciada sesión en el sitio de honeypot varias veces a través de Tor, utilizando un nodo de salida diferente y un único contraseña cada vez.

Crucialmente, los nombres de usuario y las contraseñas se enviaron a través de HTTP regular en lugar de HTTPS encriptado de modo que cuando las capas de encriptación de Tor fueron retirados, fueron visibles en el flujo de tráfico.

Si los intentos de inicio de sesión no se observaron ni se interrumpieron, el total número de visitas al sitio web e intentos de inicio de sesión registrados por el honeypot Debería haber coincidido exactamente con el número realizado por Chloe.

No lo hicieron.

Después de un mes de pruebas, hubo más de 600 visitas de página sin explicación, 12 intentos fallidos de inicio de sesión y 16 exitosos que no provinieron de Chloe.

Las contraseñas no estaban almacenadas en ningún lugar y eran demasiado difíciles de Supongo que si fueron robados, fueron robados por alguien. husmeando en el cable.

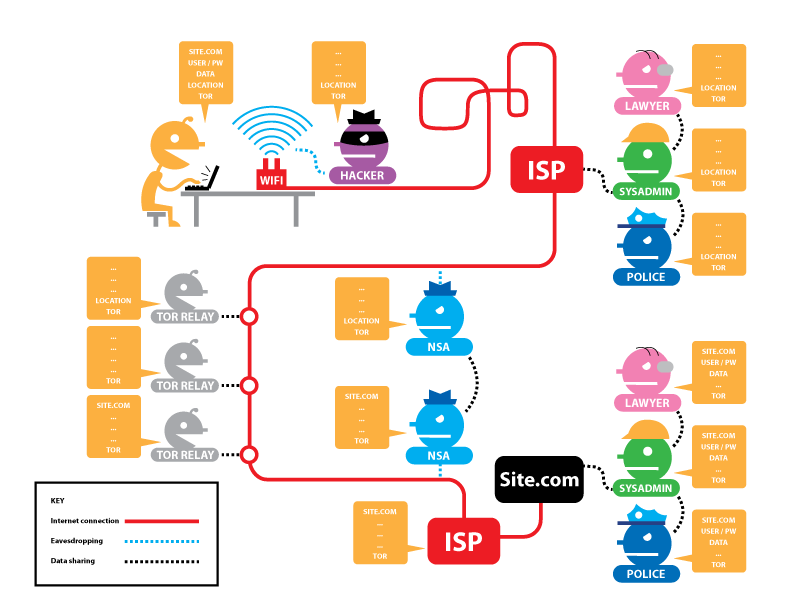

Finalmente, el tráfico de su red deja el abrazo seguro de Tor a través de un nodo de salida, una computadora de puerta de enlace que descifra su tráfico para que pueda reincorporarse a Internet antes de que llegue a su destino final.

Cualquiera puede configurar un nodo de salida y porque es el lugar donde el tráfico se descifra, cualquiera que ejecute un nodo de salida puede leer el el tráfico que pasa a través de él.

la gente está usando Tor en la errónea creencia de que era un extremo a extremo herramienta de cifrado.

Son muchas cosas, pero no es eso.

MI PREGUNTA ES: ¿Por qué no configurar los servidores Darknet como nodos de salida con sus sitios web en la dirección 127.0.0.1 para que no haya ningún tráfico "claro" a través del cable?