¿Es posible visitar un sitio web con Chrome en Ubuntu y hacer que ese sitio ejecute el código de shell en mi máquina sin descargar nada explícitamente ni hacer clic en alguna pregunta de ejecución de Chrome? Si es así, ¿puedes explicar usando un ejemplo específico?

Leí algunos artículos bonitos:

-

enlace

- artículo de Ubuntu

- ¿Puede obtener el virus solo? ¿Visitando un sitio web en Chrome?

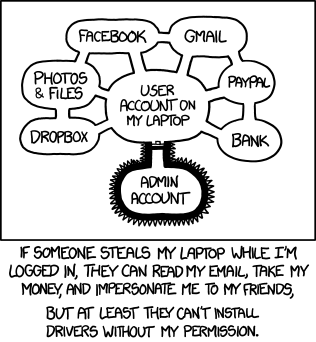

También leo artículos sobre cómo Linux utiliza por defecto los privilegios no root / no administrador y sus beneficios. ¿Pero no tiene sentido si me preocupa que un usuario malintencionado vea mis datos personales en el directorio de mi casa? ($ HOME / *)

De qué quiero protección:

- No puedo recuperar mis archivos en $ HOME

- No puedo identificar las pulsaciones de teclas / registrador de teclas al usar una pestaña de Chrome diferente, o usar cualquiera de mis aplicaciones de Ubuntu como / usr / bin / ssh

Creo que al menos una vez que la caja de arena de Chrome se ha roto. No estoy seguro de lo que eso implica.

La publicación anterior de Ubuntu dice que el espacio aislado de Chrome "evita que tu sistema ejecute automáticamente un código erróneo en tu sistema". ¿Quiere decir que si se omite la zona de pruebas de Chrome, el usuario malicioso todavía puede guardar un archivo en, por ejemplo, mi ~ / directorio de descargas? Además, ¿está diciendo que, debido a que Chrome es lo suficientemente inteligente, Chrome nunca intentará ejecutar un script binario / bash por sí solo?

Estas publicaciones son agradables, pero estoy tratando de entender la mecánica detrás de escena, y un ejemplo muy específico me ayudaría a aclararme eso.

Gracias.