Say the NSA le entrega a Comodo una NSL y les obliga a renunciar a todas sus claves de firma y cualquier otra cosa que necesiten. Luego, haz esto a cualquier otra compañía de CA. ¿Cuáles serían los efectos secundarios de esto?

Si la NSA obligó a cada Autoridad de Certificación de los EE. UU. a entregar sus claves, ¿cuál sería la amenaza?

4 respuestas

Esto es similar a lo que está sucediendo en el Reino Unido en este momento con la Ley de poderes de investigación , que otorga al Reino Unido el gobierno tiene el poder de realizar con eficacia ataques de hombre en el medio contra cada ciudadano del Reino Unido. Un usuario de la pila de seguridad @Matthew da un gran respuesta aquí explicando cómo ocurriría algo así. Aunque, en el Reino Unido es más probable que obligen a los ciudadanos a instalar su certificado en lugar de obligar a las empresas a entregar el suyo.

Dicho esto, sería muy poco probable que la NSA pudiera hacer esto, ya que no todos los CA se encuentran bajo la jurisdicción del gobierno de los EE. UU.

Si esto sucediera alguna vez , esencialmente podrían realizar ataques / interceptaciones de intermediarios y descifrar cualquier tráfico HTTPS de su elección ( si consiguieron que todas las CA cumplan). Podrían leer todo su tráfico HTTPS. Así que tus conversaciones, tu información bancaria, cualquier cosa y todo serían suyas tanto como tuyas. Como @John Deters se menciona en los comentarios, "Todas las cosas malas podrían suceder".

A menos que fuera obligatorio por ley, habría formas de asegurarse de que su tráfico no sea tachado o modificado, aunque tengan todas las claves. Las VPN son una forma, que podría cifrar su tráfico con una clave que no tienen. Pero, esto no garantizaría la seguridad en un mundo donde la NSA tiene este tipo de poder.

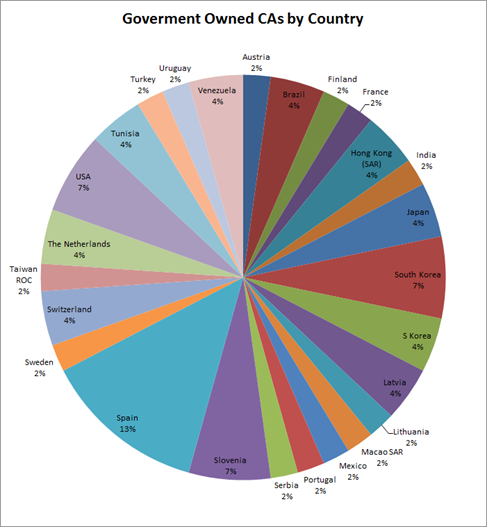

Ya tienen esta habilidad. A partir del 11 de marzo de 2011, existen 46 Certificados de Raíz de propiedad y operados por el gobierno en el Programa de Raíz de Microsoft, los EE. UU. Representan el 7% de este. Esto significa que estas CA pueden firmar un certificado válido para cualquier sitio web, y una computadora con Windows confiará en él, incluso si LetsEncrypt o Comodo lo firmaron originalmente. El gobierno de los EE. UU. Opera uno llamado PKI federal, aunque no es de confianza para todos los navegadores . Se han producido múltiples incidentes de CA fraudulentas que firman certificados para sitios web en los que se supone que no deben firmar. Un CA deshonesto puede hacer lo mismo.

Hay,sinembargo,unamaneraenquelossitiosweblimitanparcialmentelacapacidaddelasACparaabusardesupoder,llamadafijacióndeclavepública.Unservidorpuedeenviarunencabezadoquecontengaunahuelladactilar,diciéndolealnavegadorquesoloconfíeenesahuellaapartirdeesemomento,inclusosiunaCA"confiable" le da otro certificado perfectamente válido con otra huella dactilar. Cuando el servidor lo envía, el navegador lo confiará durante un período de tiempo especificado por los encabezados HTTP. Esto se denomina fijación dinámica de clave pública o HPKP (Fijación de clave pública HTTP).

Un problema con HPKP es que se basa en TOFU (Confianza en el primer uso), lo que significa que un navegador no sabe en qué huella digital confiar hasta la primera vez que se conecta. El supuesto es que su primera conexión será a un servidor sin compromisos, y que en el futuro, se le presentará una situación MITM. Es muy bueno, pero no perfecto. Otro problema es que los administradores de sistemas pueden arriesgarse a "bricking" en su sitio web. Imagínese si envían accidentalmente la clave pública incorrecta, con una fecha de vencimiento establecida en un año o muchos años. A partir de ese momento, todos los navegadores que se conectan entre ese momento y el momento en que corrigen el problema se negarán a conectarse a su sitio porque consideran que su huella digital real es falsa. Muchos administradores de sistemas no quieren arriesgar eso. La forma correcta de probar HPKP es establecer la fecha de caducidad en varios segundos, por lo que, en el peor de los casos, "bloquea" su sitio durante unos segundos. Esta mentalidad es desafortunada, porque HPKP es extremadamente eficaz para mitigar el mayor problema con el sistema de CA en la actualidad.

También hay un anclaje estático de clave pública, donde las claves públicas están incrustadas en los navegadores, lo que tiene la ventaja de no confiar en el principio de TOFU, pero es un proceso lento y manual, y no se escala bien. Funciona muy bien para las grandes empresas que pueden incrustar sus huellas dactilares en el navegador y hacer un buen seguimiento, como Google, pero no su sitio web promedio, que solo quiere configurar una configuración y olvidarse de ella.

AFAIK, debido a la Ley Patriota, la NSA ya puede solicitar los datos de cualquier sitio regido por la ley de los EE. UU. En lo que a mí respecta, ya no confío en ningún sitio de EE. UU. Para proteger los datos de NSA o de cualquier otra agencia gubernamental de EE. UU. Casi no puedo adivinar por qué podría ser peor que puedan acceder a la información intercambiada si pueden acceder a la información descodificada en el servidor ...

Actualmente, ninguna organización gubernamental europea ya tiene permitido almacenar sus datos fuera de Europa debido a eso, y también están obligados a obtener sus certificados de los emisores europeos por el mismo motivo.

Como solo los sitios de EE. UU. pueden verse obligados a utilizar certificados originados por un emisor de certificados de EE. UU., no cambiaría absolutamente nada, ya que los sitios de EE. UU. podrían seguir utilizando certificados que no son de EE. UU. desconocidos por la NSA, y los sitios de EE. UU. ya deberán divulgar sus datos a la NSA.

Se notaría el uso malicioso de las claves (asumimos que la NSA hace esto para romper TLS a gran escala, para solo unos pocos objetivos hay opciones mucho más fáciles que obtener claves de CA) y los desarrolladores del sistema operativo revocarían su confianza en esas teclas bastante rápido. HPKP protegería contra el ataque de los sitios a los que los usuarios ya estaban conectados, o los que están precargados en los navegadores (Google hace esto por su sitios propios y algunos de alto perfil como Facebook, Twitter, etc.).

Sin embargo, a largo plazo, esto significaría el fin de las CA con sede en EE. UU. (y posiblemente cualquier compañía que venda soluciones criptográficas), y esto es realmente lo que mantiene a la NSA a raya de hacer esto o (ab) usar su propia CA controladas por el gobierno.

Lea otras preguntas en las etiquetas certificate-authority nsa