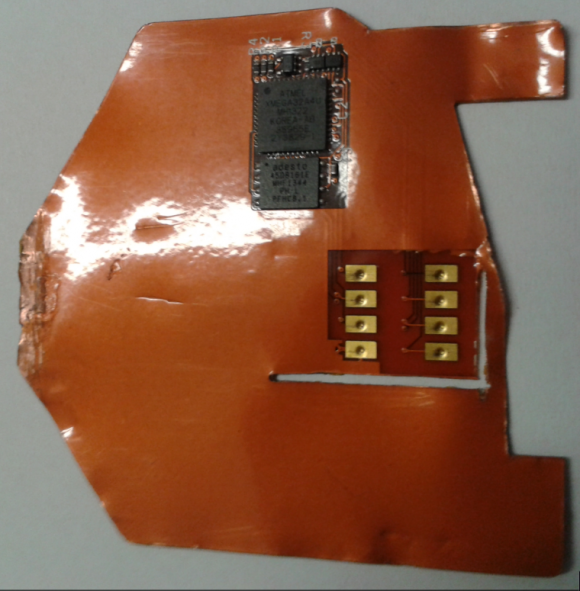

Uno de los métodos de verificación admitidos por las tarjetas de chip es "Desconectado con PIN", en el que el PIN se transmite a la tarjeta, posiblemente en texto sin formato. Por lo tanto, un skimmer como este no solo puede leer los datos del titular de la tarjeta desde el chip, sino que también puede interceptar el PIN en esa situación particular.

Estos son datos suficientes para codificar una nueva tarjeta magstripe sin la banda magnética CCV, y por alguna razón, algunos emisores no verifican este CCV. Una vez que haya capturado el PIN del usuario, puede usar esta nueva tarjeta y el PIN del usuario en un terminal que no admite la autenticación de chip y que no comprueba la banda magnética CCV.

¿Cuál es el punto? Con las tarjetas de banda magnética más antiguas, el PIN nunca se transmite a la tarjeta, por lo tanto, para el skimmer del PIN de un usuario se requiere un skimmer de banda magnética, además de una cámara oculta para ver a los usuarios ingresar sus números de PIN. En realidad, esto parece ser una forma más fácil de hojear los números de PIN que el enfoque anterior.

enlace

enlace

Referencias ligeramente más técnicas: (CTRL-F para "PIN sin conexión")

enlace

enlace