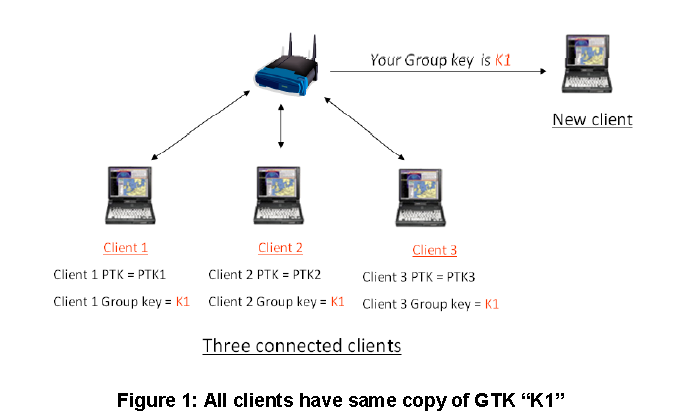

El defecto del agujero 196 consiste básicamente en aprovechar lo que dice la página 196 de la norma ... dice que los mensajes enviados con claves de grupo, es decir, claves destinadas a comunicaciones de difusión, no tienen protección contra la suplantación de identidad. Por lo tanto, un atacante puede enviar un mensaje con una clave GTK con la IP que desee.

El punto del ataque es enviar un mensaje con una clave GTK pero dirigido a un MAC de destino en lugar de una dirección MAC de difusión. Al hacer esto, solo la víctima procesará el paquete de difusión y, por lo tanto, a menos que la tabla ARP tenga una resolución estática para el MAC de la puerta de enlace, se producirá una intoxicación de IP que permitirá la suplantación del enrutador.

A partir de ese momento, cuando la víctima se comunique con el Gateway, se usarán las claves PTK asociadas con esa IP, que el atacante entregará amablemente para realizar el MITM. Sencillo pero funcional.

No importa si es una Red Segura Robusta usando WPA2 y AES. Se puede realizar de todos modos, pero con el aislamiento del cliente puede evitar el problema. De todos modos, el rendimiento se verá comprometido.